|

23.04.2024

19.04.2024

25.03.2024

|

23.06.2016

Внимание! Выявлен опасный для 1С:Предприятия вирус-троянецАнтивирусная компания «Доктор Веб» 22 июня 2016 г. сообщила о том, что выявлен опасный вирус для 1С:Предприятия – троянец, запускающий шифровальщика-вымогателя. Просим всех пользователей 1С:Предприятия не открывать электронные письма с темой «У нас сменился БИК банка» и не запускать в программах 1С внешние обработки, полученные по электронной почте. Даже если письмо с внешней обработкой пришло к вам от обслуживающего вас партнера 1С или другого хорошо вам знакомого контрагента – сначала свяжитесь с ним, проверьте, что он действительно направлял вам такую обработку, выясните, какие функции она выполняет до того, как ее запустить. Как сообщает компания «Доктор Веб» (а мы приводим сообщение компании практически полностью), троянец 1C.Drop.1, исследованный специалистами компании, самостоятельно распространяется по электронной почте среди зарегистрированных в базе контрагентов, заражает компьютеры с установленными бухгалтерскими приложениями 1С и запускает на них опасного троянца-шифровальщика.

Троянец распространяется в виде вложения в сообщения электронной почты с темой «У нас сменился БИК банка» и следующим текстом:

У нас сменился БИК банка.

Просим обновить свой классификатор банков.

Это можно сделать в автоматическом режиме, если Вы используете 1С Предприятие 8.

Файл - Открыть обработку обновления классификаторов из вложения.

Нажать ДА. Классификатор обновится в автоматическом режиме.

При включенном интернете за 1-2 минуты.

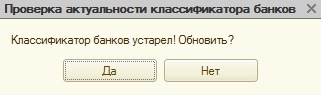

К письму прикреплен файл внешней обработки для программы «1С:Предприятие» с именемПроверкаАктуальностиКлассификатораБанков.epf. Тело этого модуля защищено паролем, поэтому просмотреть его исходный код стандартными средствами невозможно. Если получатель такого письма последует предложенным инструкциям и откроет этот файл в программе «1С:Предприятие», на экране отобразится диалоговое окно:

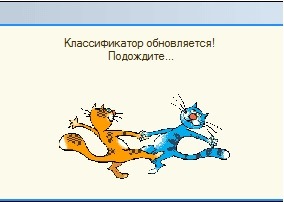

Какую бы кнопку ни нажал пользователь, 1C.Drop.1 будет запущен на выполнение, и в окне программы «1С:Предприятие» появится форма с изображением забавных котиков:

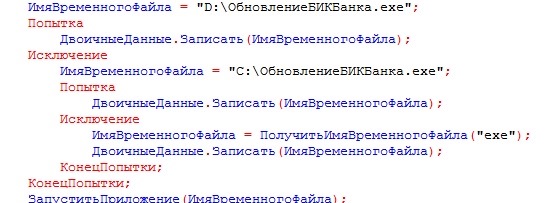

В это же самое время троянец начинает свою вредоносную деятельность на компьютере. В первую очередь он ищет в базе 1С контрагентов, для которых заполнены поля с адресом электронной почты, и отправляет по этим адресам письмо с собственной копией. Текст сообщения идентичен приведенному выше. Вместо адреса отправителя троянец использует e-mail, указанный в учетной записи пользователя 1С, а если таковой отсутствует, вместо него подставляется адрес 1cport@mail.ru. В качестве вложения троянец прикрепляет к письму файл внешней обработки с именем ОбновитьБИКБанка.epf, содержащий его копию. Пользователи, попытавшиеся открыть такой файл в приложении 1С, также пострадают от запустившегося на их компьютере шифровальщика, однако эта копия 1C.Drop.1 разошлет по адресам контрагентов поврежденный EPF-файл, который программа «1С:Предприятие» уже не сможет открыть. 1C.Drop.1 поддерживает работу с базами следующих конфигураций 1С: · "Управление торговлей, редакция 11.1" · "Управление торговлей (базовая), редакция 11.1" · "Управление торговлей, редакция 11.2" · "Управление торговлей (базовая), редакция 11.2" · "Бухгалтерия предприятия, редакция 3.0" · "Бухгалтерия предприятия (базовая), редакция 3.0" · "1С:Комплексная автоматизация 2.0" После завершения рассылки 1C.Drop.1 извлекает из своих ресурсов, сохраняет на диск и запускает троянца-шифровальщика Trojan.Encoder.567. Этот опасный энкодер, имеющий несколько модификаций, шифрует хранящиеся на дисках зараженного компьютера файлы и требует выкуп за их расшифровку. К сожалению, в настоящее время специалисты компании «Доктор Веб» не располагают инструментарием для расшифровки файлов, поврежденных этой версией Trojan.Encoder.567, поэтому пользователям следует проявлять особую бдительность и не открывать полученные по электронной почте файлы в приложении «1С:Предприятие», даже если в качестве адреса отправителя значится адрес одного из известных получателю контрагентов. |

1С:Управление холдингом 3.2 (русский и английский интерфейсы)

1С:Налоговый мониторинг. Бухгалтерия КОРП МСФО

1С:Мобильная касса

1С:Гаражи

Бухгалтерия предприятия, редакция 3.0 |